近日自己服务的多个天翼云服务主机受不大量僵尸网络的 IP 扫描,通过 SSH 工具显示有大量国内 IP 在对服务器的特定端口(80,443)进行高频扫描,造成原来就紧张带宽直接被完全占用了,原来的使用流量的带宽直接给你上涨到正常访问量的几十倍;这让我一个完全不懂网络安全的有点慌了,只能立即启动应急措施,把被攻击的端口封闭,先让客户切换到 IP 端口的访问模式;为解决这个问题,咨询了一些人,但因为是免费咨询所以也没什么直接成效,但也有解决办法一些方向了,下面将本次方法分享给私有部署的且未有此经历的同伴,以备不时之需要。

-

IP 扫描的问题

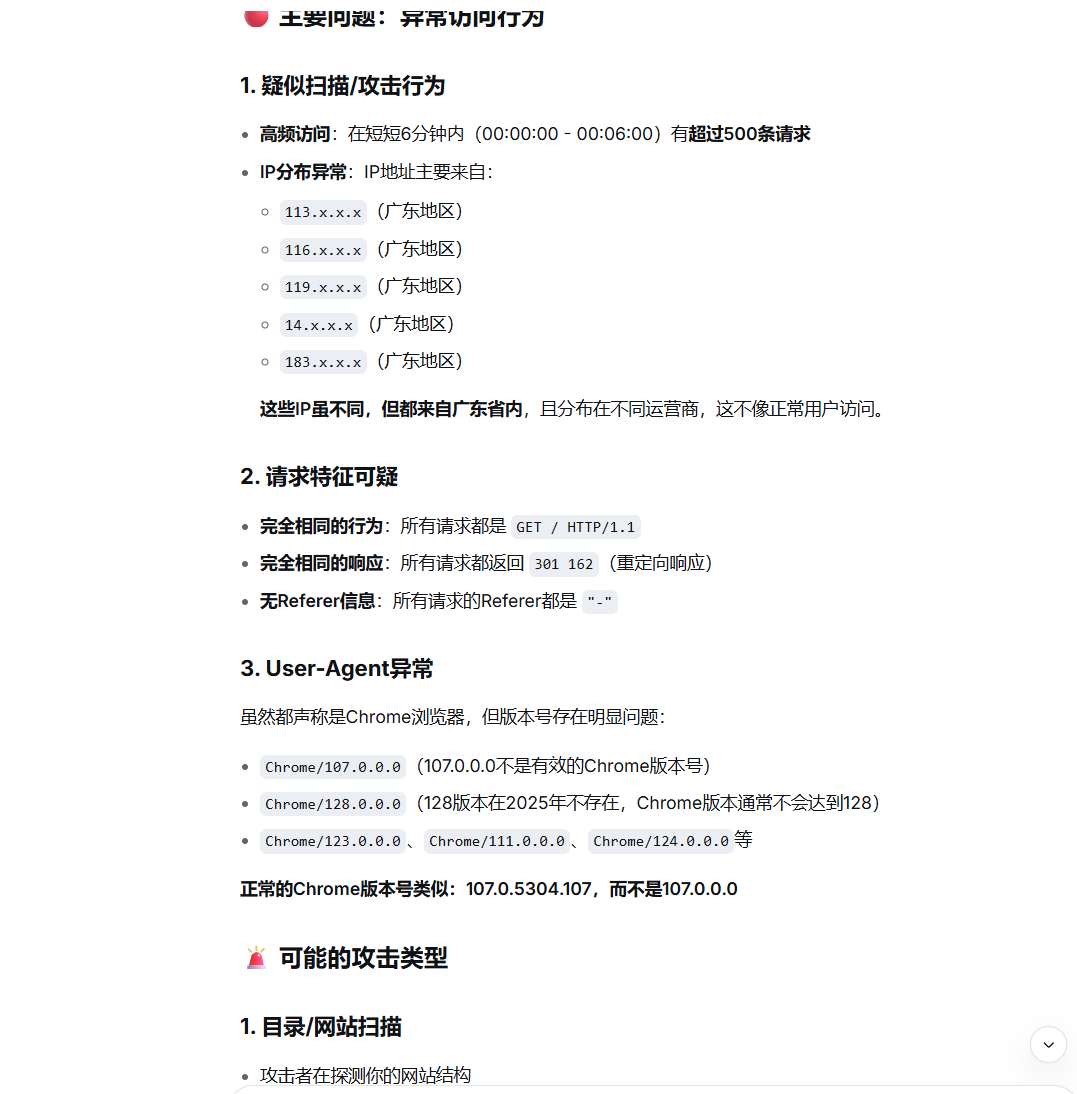

1)根据 nginx 提供的日志,Ai 可以分析并给出建议

![image.png]()

同时也会提供很多的解决办法,我是都试了一次;

所在踩了坑就告诉大家,目前使用云主机本身应层的防护基本上没有作用,所以不用考虑;应用层是指在 nginx 上配置对应的 IP 禁用,限频等,但此方法无法解决带宽与流量的问题所以不建议,只能在网络层去解决;

刚开始想到的办法是能否通过 IP 白名单,VPN 的方式来解决,这也是天翼云给的建议,但这种方法要求访问者有固定的 IP 或者使用 VPN,一来费用比较高,还要增加额外的 VPN 操作;

第二个建议是使用天翼云 WAF 来解决,但一看价格,直接劝退;

AI 的建议是使用 CloudflareWAF,说免费版本即可,但因为是 Cloudflare 属于境外节点,会对网络造成极高的延迟所在没有采纳

所以又让 AI 给了国内的替代方法,AI 让使用国内的 CDN+WAF,推荐阿里云与腾讯云;

因为对阿里云平台熟悉一些,所以就直接购买了一个最基础版本 DCDN 的服务,因为 DCDN 没有固定回源 IP 找到阿里的客服,说有升级版的 ESA,然后直接又订了一个基础版本的 ESA,一个月 50G 的流量,10 块钱 1 个月,显然正常访问一个月是没有这大的流量的。

ESA 的操作直接就看文档了,非常简单,在域名解析上做一下简单配置,阿里云上很容易配置;

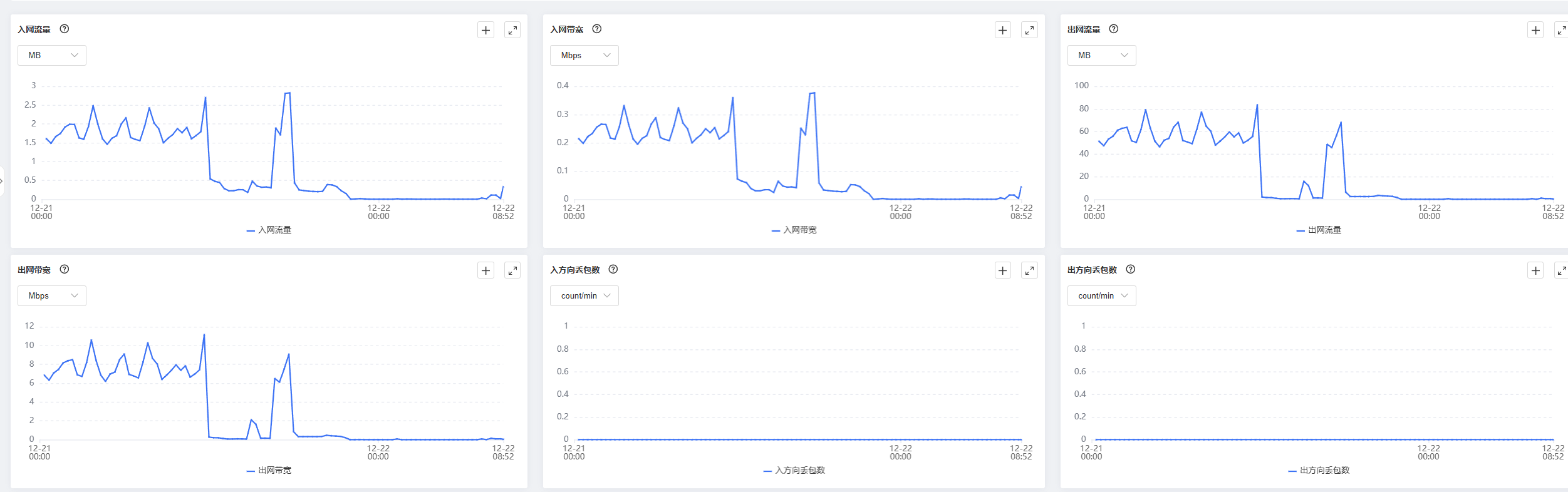

然后直接打开 ESA 的当前网站被攻击的防护功能,然后就发现一下子云主机上的连接数量就下来了,出网跟入网流量就降下来了

![image.png]()

效果是相当的明显的

有几个非常重要的点,基础版没太多的 WAF 的功能,那些规则都容易伤到正常用户,唯独攻击防护这个简单真人验证就可以了。

所以碰到相同问题的伙伴也可以采用同样的方法来解决,在自己云主机安全组也不要忘记把 ESA 的回源 IP 加进去,如果是自己的主机,就在防火墙上加上这些 IP 就行了。暂时算是用极小的代价就解决了这些问题